2022年4月1日。macOS Monterey 12.3.1(21E258)がリリースされました。詳しくは次の記事を参照ください。

【更新】2018年12月26日。macOS Mojave 10.14.1 更新内容を公式サイトからの最新の情報に更新しました。

2018年11月7日。ふと気づくと「システム環境設定」のソフトウェア・アップデートに赤丸に白抜きで1が。macOS Mojaveのアップデート10.14.1がリリースされていたので早速アップデートしました。

※注意※

macOS Mojaveになって、OSのアップデートはApp Storeから、「システム環境設定」の「ソフトウェア・アップデート」に移動してますのでご注意ください。

macOS Mojave 10.14.1 上げるべき?待つべき?

macOS Mojave 10.14.1はiPhone/iPad用のOS、iOS 12.1に対応したmacOSのメンテナンスアップデートならびにセキュリティアップデートとなります。

なので、

- macOS Mojave 10.14の人 → 上げましょう

- iPhone/iPadのOSが iOS 12.1 の人 → 上げましょう

- セキュリティが気になる人 → 上げましょう

という感じでしょうか。その他の

- 心配性な人 → もう1週間〜10日間待ちましょう

- その他の人 → 上げてもいいし、上げなくてもいい。ただし、上げるときにはアプリの互換性に注意しましょう

ですかね。

macOS High Sierra 10.13、macOS Sierra 10.12の方

今回、macOSについては、前のOS macOS High Sierra 10.13、macOS Sierra 10.12のセキュリティアップデートも同時にリリースされているので、macOS Mojaveにアップデート出来ない人は、

- macOS High SIerra 10.13の人は、セキュリティアップデート 2018-001 High Sierra

- macOS Sierra 10.12の人は、セキュリティアップデート 2018-005 Sierra

の適用をできるだけ速やかに実施してください。

macOS Mojave 10.14.1 更新内容、不具合、サイズ、所要時間について

macOS Mojave 10.14.1 更新内容

macOS Mojave 10.14.1の更新内容については後述しますので、詳しくはそちらを参照願います。

macOS Mojave 10.14.1 不具合

筆者は次の3台のmacOS Mojave 10.14環境をmacOS Mojave 10.14.1にアップデートしましたが、今のところ(2018年11月10日現在)不具合だと感じる現象は発生していません。

- iMac 27-inch Late 2013

- Macbook 12-inch Retina Early 2015

- Macbook 12-inch Retina Early 2016

筆者の環境やネット等で不具合が見つかった場合には、追記します。

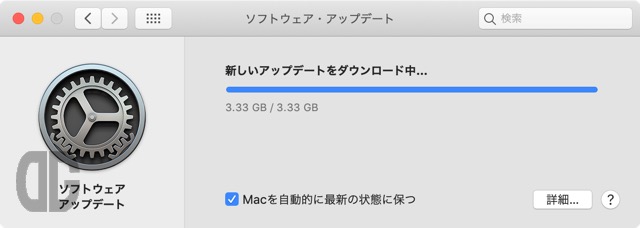

macOS Mojave 10.14.1 サイズ

筆者の環境(Wi-Fi接続のMacbook 12-inch RetinaをmacOS Mojave 10.14)を10.14.1にアップデートするのに、

- サイズは3.33GB

でした。

macOS Mojave 10.14.1 アップデート 所要時間

筆者の環境(Wi-Fi接続のMacbook 12-inch RetinaをmacOS Mojave 10.14)を10.14.1にアップデートするのに、

- ダウンロード … 14分

- アップデート … 31分

の時間がかかりました。

ダウンロードに関してはネットワーク環境に強く依存するかと思いますが、最低でも1時間。できれば2時間ぐらいの空き時間があるときにアップデートを実施するのが良いかと思います。

macOS Mojave 10.14.1 更新内容

macOS Mojave 10.14.1の更新内容は次の通りです。

Appleの公式サイト「macOS Mojaveのアップデートの新機能」には次のような記載がされています。

macOS Mojave 10.14.1 アップデート

このアップデートの内容は以下の通りです。

- グループ FaceTime のビデオ通話とオーディオ通話に対応しました。最大 32 人の参加者が同時に通話することができ、会話の内容はエンドツーエンドで暗号化されるため、プライバシーも守られます。グループ FaceTime は、メッセージ App のグループチャットから始めることができ、通話に途中から参加することもできます。

- 赤毛、白髪、巻き毛の新しいキャラクター、スキンヘッドの新しい絵文字、より感情豊かな笑顔のほか、動物、スポーツ、食べ物を表す絵文字など、70 種類以上の絵文字が新たに追加されました。

- 最大32人が参加できるグループFaceTimeへの対応

- 新しい絵文字への対応

という、iPhone/iPad用のOS、iOS 12.1に対応するための更新となっています。

セキュリティアップデート

個人的には、それよりも、かなり大掛かりとなるセキュリティアップデートへの対応の方が重要だと考えています。

以下は「macOS Mojave 10.14.1、セキュリティアップデート 2018-001 High Sierra、セキュリティアップデート 2018-005 Sierra のセキュリティコンテンツについて」の内容です。

macOS Mojave 10.14.1、セキュリティアップデート 2018-002 High Sierra、セキュリティアップデート 2018-005 Sierra

2018 年 10 月 30 日リリース

afpserver

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:リモートの攻撃者に、HTTP クライアントを介して AFP サーバを攻撃される可能性がある。

- 説明:入力検証を強化し、入力検証の脆弱性に対処しました。

- CVE-2018-4295:清華大学およびカリフォルニア大学バークレー校の Jianjun Chen 氏 (@whucjj)

AppleGraphicsControl

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:入力検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4410:Trend Micro の Zero Day Initiative に協力する匿名の研究者

AppleGraphicsControl

- 対象 OS:macOS High Sierra 10.13.6

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:入力のサニタイズ処理を強化し、検証の脆弱性に対処しました。

- CVE-2018-4417:Trend Micro の Zero Day Initiative に協力する延世大学校 Information Security Lab の Lee 氏

APR

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:Perl に複数のバッファオーバーフローの脆弱性がある。

- 説明:メモリ処理を強化し、Perl の複数の脆弱性に対処しました。

- CVE-2017-12613:Tripwire VERT の Craig Young 氏

- CVE-2017-12618:Tripwire VERT の Craig Young 氏

ATS

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:悪意のあるアプリケーションに権限を昇格される可能性がある。

- 説明:入力検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4411:Trend Micro の Zero Day Initiative に協力する Trend Micro の lilang wu moony Li 氏

ATS

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:配列境界チェック機能を改善することで、領域外読み込みの脆弱性に対処しました。

- CVE-2018-4308:Mohamed Ghannam 氏 (@_simo36)

CFNetwork

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4126:Trend Micro の Zero Day Initiative に協力する Bruno Keith 氏 (@bkth_)

CoreAnimation

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4415:Beyond Security の SecuriTeam Secure Disclosure に協力する Liang Zhuo 氏

CoreCrypto

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:ミラー・ラビン素数判定法の脆弱性を悪用した攻撃者が、素数を不正確に判定する可能性がある。

- 説明:素数の判定法に脆弱性がありました。この問題は、素数の判定に擬似乱数の底を使うことで解決されました。

- CVE-2018-4398:ロンドン大学ロイヤル・ホロウェイの Martin Albrecht 氏、Jake Massimo 氏、Kenny Paterson 氏、ルール大学ボーフムの Juraj Somorovsky 氏

CoreFoundation

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:悪意のあるアプリケーションに権限を昇格される可能性がある。

- 説明:入力検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4412:英国の National Cyber Security Centre (NCSC)

CUPS

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:特定の構成において、リモートの攻撃者に、プリントサーバからのメッセージコンテンツを任意のコンテンツに置き換えられる可能性がある。

- 説明:検証を強化し、インジェクションの脆弱性に対処しました。

- CVE-2018-4153:hansmi.ch の Michael Hanselmann 氏

CUPS

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:ネットワーク上で特権的な地位を悪用した攻撃者から、サービス運用妨害を受ける可能性がある。

- 説明:検証を強化し、サービス運用妨害の脆弱性に対処しました。

- CVE-2018-4406:hansmi.ch の Michael Hanselmann 氏

辞書

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:悪意を持って作成された辞書ファイルを解析すると、ユーザ情報が漏洩する可能性がある。

- 説明:検証の脆弱性があり、ローカルファイルアクセスが許容されていました。この問題は、入力のサニタイズ処理により解決されました。

- CVE-2018-4346:SecuRing の Wojciech Reguła 氏 (@_r3ggi)

Dock

- 対象 OS:macOS Mojave 10.14

- 影響:悪意のあるアプリケーションに、制限されたファイルにアクセスされる可能性がある。

- 説明:この問題は、追加のエンタイトルメントを削除することで解決されました。

- CVE-2018-4403:Digita Security の Patrick Wardle 氏

dyld

- 対象 OS:macOS High Sierra 10.13.6、macOS Mojave 10.14、macOS Sierra 10.12.6

- 影響:悪意のあるアプリケーションに権限を昇格される可能性がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2018-4423:Chaitin Security Research Lab (@ChaitinTech) の Youfu Zhang 氏

- 2018 年 11 月 16 日に更新

EFI

- 対象 OS:macOS High Sierra 10.13.6

- 影響:投機的実行を利用し、メモリの読み込みを前段階のすべてのメモリ書き込みのアドレスが判明する前に投機的に実行するマイクロプロセッサを搭載したシステムで、サイドチャネル分析を利用してローカルユーザアクセスを得た攻撃者に、情報が不正に開示される可能性がある。

- 説明:マイクロコードを更新して、情報漏洩の脆弱性に対処しました。その結果、投機的なサイドチャネル攻撃により、最近書き込まれたアドレスから古いデータを読み取ることができなくなります。

- CVE-2018-3639:Google Project Zero (GPZ) の Jann Horn 氏 (@tehjh)、Microsoft Security Response Center (MSRC) の Ken Johnson 氏

EFI

- 対象 OS:macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:ローカルユーザが、ファイルシステムの保護された部分を変更できる可能性がある。

- 説明:制限を強化し、構成の問題に対処しました。

- CVE-2018-4342:Twocanoes Software の Timothy Perfitt 氏

Foundation

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:悪意を持って作成されたテキストファイルを処理すると、サービス運用妨害を受ける可能性がある。

- 説明:検証を強化し、サービス運用妨害の脆弱性に対処しました。

- CVE-2018-4304:jianan.huang 氏 (@Sevck)

Grand Central Dispatch

- 対象 OS:macOS High Sierra 10.13.6

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4426:Brandon Azad 氏

Heimdal

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4331:Brandon Azad 氏

ハイパーバイザ

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:投機的実行とアドレス変換を利用するマイクロプロセッサを搭載システムで、ターミナルページフォールトとサイドチャネル分析を利用してゲスト OS 権限のローカルユーザアクセスを得た攻撃者に、L1 データキャッシュに入っている情報が不正に開示される可能性がある。

- 説明:仮想メモリエントリで L1 データキャッシュをフラッシュすることで、情報漏洩の脆弱性に対処しました。

- CVE-2018-3646:ミシガン大学の Baris Kasikci 氏、Daniel Genkin 氏、Ofir Weisse 氏、および Thomas F. Wenisch 氏、Technion の Mark Silberstein 氏および Marina Minkin 氏、KU Leuven の Raoul Strackx 氏、Jo Van Bulck 氏、および Frank Piessens 氏、Intel Corporation の Rodrigo Branco 氏、Henrique Kawakami 氏、Ke Sun 氏、および Kekai Hu 氏、アデレード大学の Yuval Yarom 氏

ハイパーバイザ

- 対象 OS:macOS Sierra 10.12.6

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:ロック処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4242:Qihoo 360 Nirvan Team の Zhuo Liang 氏

ICU

- 対象 OS:macOS High Sierra 10.13.6、macOS Mojave 10.14、macOS Sierra 10.12.6

- 影響:悪意を持って作成された文字列を処理すると、ヒープ破損が起きる可能性がある。

- 説明:入力検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4394:The Qt Company の Erik Verbruggen 氏

- 2018 年 11 月 16 日に更新

Intel Graphics Driver

- 対象 OS:macOS Sierra 10.12.6

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4334:Google Project Zero の Ian Beer 氏

Intel Graphics Driver

- 対象 OS:macOS High Sierra 10.13.6

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:入力のサニタイズ処理を強化し、検証の脆弱性に対処しました。

- CVE-2018-4396:Didi Research America の Yu Wang 氏

- CVE-2018-4418:Didi Research America の Yu Wang 氏

Intel Graphics Driver

- 対象 OS:macOS High Sierra 10.13.6

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:入力検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4350:Didi Research America の Yu Wang 氏

IOGraphics

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4422:Trend Micro の Zero Day Initiative に協力する匿名の研究者

IOHIDFamily

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:悪意のあるアプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:入力検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4408:Google Project Zero の Ian Beer 氏

IOKit

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4402:Qihoo 360 Nirvan Team の Proteas 氏

IOKit

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:悪意のあるアプリケーションがサンドボックスを破って外部で実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4341:Google Project Zero の Ian Beer 氏

- CVE-2018-4354:Google Project Zero の Ian Beer 氏

IOUserEthernet

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4401:Apple

IPSec

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:入力検証を強化することで、領域外読み込みに対処しました。

- CVE-2018-4371:Leviathan Security Group の Tim Michaud 氏 (@TimGMichaud)

カーネル

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:脆弱なコードを削除することで、メモリ破損の脆弱性に対処しました。

- CVE-2018-4420:Mohamed Ghannam 氏 (@_simo36)

カーネル

- 対象 OS:macOS High Sierra 10.13.6

- 影響:悪意のあるアプリケーションにより、重要なユーザ情報が漏洩する可能性がある。

- 説明:特権のある API コールにアクセス関連の脆弱性がありました。この問題は、制限を追加で設けることで解決されました。

- CVE-2018-4399:Fabiano Anemone 氏 (@anoane)

カーネル

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4340:Mohamed Ghannam 氏 (@_simo36)

- CVE-2018-4419:Mohamed Ghannam 氏 (@_simo36)

- CVE-2018-4425: Trend Micro の Zero Day Initiative に協力する cc 氏、Trend Micro の Zero Day Initiative に協力する Trend Micro の Juwei Lin 氏 (@panicaII)

カーネル

- 対象 OS:macOS Sierra 10.12.6

- 影響:悪意を持って作成された NFS ネットワーク共有をマウントすると、システム権限で任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、複数のメモリ破損の脆弱性に対処しました。

- CVE-2018-4259:Semmle および LGTM.com の Kevin Backhouse 氏

- CVE-2018-4286:Semmle および LGTM.com の Kevin Backhouse 氏

- CVE-2018-4287:Semmle および LGTM.com の Kevin Backhouse 氏

- CVE-2018-4288:Semmle および LGTM.com の Kevin Backhouse 氏

- CVE-2018-4291:Semmle および LGTM.com の Kevin Backhouse 氏

カーネル

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:メモリ処理を強化し、メモリ初期化の脆弱性に対処しました。

- CVE-2018-4413:TrendMicro Mobile Security Team の Juwei Lin 氏 (@panicaII)

カーネル

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:ネットワーク上で特権的な地位を悪用した攻撃者により、任意のコードを実行される可能性がある。

- 説明:検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4407:Semmle Ltd. の Kevin Backhouse 氏

カーネル

- 対象 OS:macOS Mojave 10.14

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:サイズ検証を強化し、バッファオーバーフローに対処しました。

- CVE-2018-4424:InfoSect の Silvio Cesare 博士

ログインウインドウ

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:ローカルユーザから、サービス運用妨害を受ける可能性がある。

- 説明:ロジックを改良し、検証の脆弱性に対処しました。

- CVE-2018-4348:MWR InfoSecurity の Ken Gannon 氏および MWR InfoSecurity の Christian Demko 氏

メール

- 対象 OS:macOS Mojave 10.14

- 影響:悪意を持って作成されたメールメッセージを処理すると、UI を偽装される可能性がある。

- 説明:ステート管理を改善し、ユーザインターフェイス不一致の脆弱性に対処しました。

- CVE-2018-4389:Dropbox Offensive Security Team、Syndis の Theodor Ragnar Gislason 氏

mDNSOffloadUserClient

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4326:Trend Micro の Zero Day Initiative に協力する匿名の研究者、Qihoo 360 Nirvan Team の Zhuo Liang 氏

MediaRemote

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:サンドボックス化されたプロセスが、サンドボックスの制約を回避できる可能性がある。

- 説明:サンドボックスの制限を追加で設けて、アクセス関連の脆弱性に対処しました。

- CVE-2018-4310:Ant-Financial LightYear Labs の CodeColorist 氏

マイクロコード

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:投機的実行を利用し、システムレジスタの投機的な読み取りを実行するマイクロプロセッサを搭載したシステムで、サイドチャネル分析を利用してローカルユーザアクセスを得た攻撃者に、システムパラメータが不正に開示される可能性がある。

- 説明:マイクロコードを更新して、情報漏洩の脆弱性に対処しました。その結果、投機的実行のサイドチャネル攻撃により、実装固有のシステムレジスタが漏洩することがなくなります。

- CVE-2018-3640:BiZone LLC (bi.zone) の Innokentiy Sennovskiy 氏、SYSGO AG (sysgo.com) の Zdenek Sojka 氏、Rudolf Marek 氏、および Alex Zuepke 氏

NetworkExtension

- 対象 OS:macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:VPN サーバに接続すると、DNS クエリが DNS プロキシに漏洩する可能性がある。

- 説明:ステート管理を改善し、ロジックの問題に対処しました。

- CVE-2018-4369:匿名の研究者

Perl

- 対象 OS:macOS Sierra 10.12.6

- 影響:Perl に複数のバッファオーバーフローの脆弱性がある。

- 説明:メモリ処理を強化し、Perl の複数の脆弱性に対処しました。

- CVE-2018-6797:Brian Carpenter 氏

ルビー

- 対象 OS:macOS Sierra 10.12.6

- 影響:リモートの攻撃者により、アプリケーションを突然終了されたり、任意のコードを実行されたりする可能性がある。

- 説明:Ruby の複数の脆弱性に今回のアップデートで対処しました。

- CVE-2017-0898

- CVE-2017-10784

- CVE-2017-14033

- CVE-2017-14064

- CVE-2017-17405

- CVE-2017-17742

- CVE-2018-6914

- CVE-2018-8777

- CVE-2018-8778

- CVE-2018-8779

- CVE-2018-8780

セキュリティ

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:悪意を持って作成された S/MIME 署名済みのメッセージを処理すると、サービス運用妨害を受ける可能性がある。

- 説明:ロジックを改良し、検証の脆弱性に対処しました。

- CVE-2018-4400:LAC Co., Ltd. の Yukinobu Nagayasu 氏

セキュリティ

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:ローカルユーザから、サービス運用妨害を受ける可能性がある。

- 説明:この問題は、チェックを強化することで解決されました。

- CVE-2018-4395:Digita Security の Patrick Wardle 氏

Spotlight

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4393:Lufeng Li 氏

Symptom Framework

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:配列境界チェック機能を改善することで、領域外読み込みの脆弱性に対処しました。

- CVE-2018-4203:Trend Micro の Zero Day Initiative に協力する Bruno Keith 氏 (@bkth_)

WiFi

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14

- 影響:ネットワーク上で特権的な地位を悪用した攻撃者から、サービス運用妨害を受ける可能性がある。

- 説明:検証を強化し、サービス運用妨害の脆弱性に対処しました。

- CVE-2018-4368:ダルムシュタット工科大学 Secure Mobile Networking Lab の Milan Stute 氏および Alex Mariotto 氏

ご協力いただいたその他の方々

カレンダー

- 匿名の研究者のご協力に感謝いたします。

iBooks

- Fontys Hogeschool ICT の Sem Voigtländer 氏のご協力に感謝いたします。

カーネル

- Brandon Azad 氏のご協力に感謝いたします。

LaunchServices

- Square の Alok Menghrajani 氏のご協力に感謝いたします。

クイックルック

- Google Project Zero の lokihardt 氏のご協力に感謝いたします。

セキュリティ

- Parachute の Marinos Bernitsas 氏のご協力に感謝いたします。

ターミナル

- 匿名の研究者のご協力に感謝いたします。

Apple 製以外の製品に関する情報や、Apple が管理または検証していない個々の Web サイトは、推奨や承認なしで提供されています。Apple は他社の Web サイトや製品の選定、性能、使用については一切責任を負いません。Apple は他社の Web サイトの正確性や信頼性については一切明言いたしません。インターネットの使用にはリスクがつきものです。詳しくは各社にお問い合わせください。その他の会社名や製品名は、それぞれの所有者の商標である場合があります。

公開日:

記載されている通り、以前のOS、macOS High Sierra 10.13、macOS Sierra 10.12についてもセキュリティアップデートがリリースされていますので、macOS High Sierra/Sierraの方は速やかにセキュリティアップデートを適用することをオススメします。

macOS Mojave 10.14.1 アップデート手順

筆者は未確認ですが、macOS Mojaveで自動アップデートを有効にしている場合には深夜に自動的にアップデートされるはずです。

筆者は手動でアップデートしましたので、その手順を簡単にお知らせします。

1.システム環境設定をクリックします。

2.ソフトウェアアップデートをクリックします。

3.今すぐアップデートをクリックします。

4.今すぐインストールをクリックします。

5.新しいアップデートがダウンロードされます。

6.再起動をクリックします。

7.再起動が実施され起動時のリンゴマークの画面でアップデートがインストールされます。

アップデート完了までに数回の再起動が実施され、完了までに30分ぐらいかかります。

8.アップデートが完了すると、ログオン画面が表示されるので、ログインし、メニューバー左上のリンゴマークをクリックし、このMacについてをクリックし、バージョンが10.14.1となっていることを確認します。