2022年4月1日。macOS Monterey 12.3.1(21E258)がリリースされました。詳しくは次の記事を参照ください。

【更新】2018年12月25日。公式サイトの情報に日本語が掲載されていたので、差し替えました。

2018年6月2日。新しいiOSがリリースされたのなら、、、と思っていたら案の定、新しいmacOSのバージョン、10.13.5がリリースされました。早速更新してみましたよ。

macOS High Sierra 10.13.5 更新すべき?待つべき?

今回、late 2012のiMac 27インチ、Early 2016のMacbookをmacOS High SIerra 10.13.5に更新しました。

が、iMac 27インチは再起動のタイミングで起動しなくなりました。電源ケーブル外して付け直してみたり、Thunderbolt Display 2、USB HDDなどの周辺機器を外してみたりしたものの、うんともすんとも言わない状態に。

たまたま調子悪くなって動かなくなってしまったのか、この更新を適用しようとしたのが原因かはわからない状況ですが、そんな状況におちいっています。

また、Macbookも再起動のタイミングで再起動せず、一旦電源が落ちた状態に。

こちらは電源再投入したら更新が継続され無事に起動したので、それ以上の問題は出ていません。

が、ダウンロード後の再起動のタイミングで両機種共に電源か落ちたのはなんかイヤな印象を私は持っています。

なので、しばらく待った方が無難かもしれません。

macOS High Sierra 10.13.5更新情報

公式サイトmacOS High Sierra 10.13.5 アップデートについてには次のように記載されています。(※内容は更新される場合があります。最新の情報については公式サイトを参照ください)

macOS High Sierra 10.13.5 アップデートについて

macOS High Sierra をお使いのすべての方に、このアップデートをお勧めします。

macOS High Sierra 10.13.5 アップデートを適用すると、Mac の安定性、パフォーマンス、セキュリティが改善します。すべての方にこのアップデートをお勧めします。

このアップデートでは、「iCloud にメッセージを保管」機能が新たに追加されました。メッセージを添付ファイルと共に iCloud に保管できるようになったので、Mac の空き容量を増やせます。「iCloud にメッセージを保管」を有効にするには、メッセージの「環境設定」の「アカウント」をクリックして、「”iCloud にメッセージを保管” を有効にする」を選択します。

法人のお客様向けの修正点:

- SCEP ペイロードで使われる変数が適切に展開されるようになりました。

- Wi-Fi ペイロードや SCEP ペイロードを含む構成プロファイルが、SCEP ペイロードの

KeyIsExtractableキーがfalseに設定されていても正常にインストールされるようになりました。このアップデートのセキュリティコンテンツについては、こちらの記事を参照してください。

この macOS アップデートの入手方法については、こちらの記事を参照してください。

公開日:

- メッセージアプリのiCloud対応

- 企業向けの更新(SCEP payload)

- その他、安定性・パフォーマンスの改善、セキュリティの更新

一応、すべてのMacユーザに更新を推奨しています。

macOS High SIerra 10.13.5セキュリティの更新内容

セキュリティの更新内容は公式サイトmacOS High Sierra 10.13.5、セキュリティアップデート 2018-003 Sierra、セキュリティアップデート 2018-003 El Capitan のセキュリティコンテンツについてに公開されています。(※内容は更新される場合があります。最新の情報については公式サイトを参照ください)

更新の内容を見ていると31個(公開時)→42個(2018年12月25日時点)のさまざまなセキュリティの問題に対応しているようなのですぐにでも更新を推奨したいところなんですが、、、

macOS High Sierra 10.13.5、セキュリティアップデート 2018-003 Sierra、セキュリティアップデート 2018-003 El Capitan

2018 年 6 月 1 日リリース

Accessibility Framework

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意のあるアプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:Accessibility Framework に情報漏洩の脆弱性がありました。この問題はメモリ管理を改善することで解決されました。

- CVE-2018-4196:Trend Micro の Zero Day Initiative に協力する MWR Labs の Alex Plaskett 氏、Georgi Geshev、Fabian Beterke 氏、Trend Micro Zero Day Initiative の WanderingGlitch 氏

- 2018 年 7 月 19 日に更新

AMD

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルユーザがカーネルメモリを読み取れる場合がある。

- 説明:領域外読み込みの脆弱性があり、これを悪用されると、カーネルメモリが漏洩する可能性がありました。この問題は、入力検証を強化することで解決されました。

- CVE-2018-4253:Qihoo 360 Nirvan Team の shrek_wzw 氏

AMD

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルユーザがカーネルメモリを読み取れる場合がある。

- 説明:入力検証を強化することで、領域外読み込みに対処しました。

- CVE-2018-4256:Qihoo 360 Nirvan Team の shrek_wzw 氏

- 2018 年 7 月 19 日に追加

AMD

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルユーザがカーネルメモリを読み取れる場合がある。

- 説明:入力検証を強化することで、領域外読み込みに対処しました。

- CVE-2018-4255:匿名の研究者

- 2018 年 10 月 18 日に追加

AMD

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:カーネルに入力検証の脆弱性が存在します。入力検証を強化し、この脆弱性に対処しました。

- CVE-2018-4254:匿名の研究者

- 2018 年 10 月 18 日に追加

AMD

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:カーネルに入力検証の脆弱性が存在します。入力検証を強化し、この脆弱性に対処しました。

- CVE-2018-4254:Qihoo 360 Nirvan Team の shrek_wzw 氏

- 2018 年 10 月 24 日に追加

AppleGraphicsControl

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:配列境界チェック機能を改善することで、バッファオーバーフローに対処しました。

- CVE-2018-4258:Qihoo 360 Nirvan Team の shrek_wzw 氏

- 2018 年 10 月 18 日に追加

AppleGraphicsPowerManagement

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:サイズ検証を強化し、バッファオーバーフローに対処しました。

- CVE-2018-4257:Qihoo 360 Nirvan Team の shrek_wzw 氏

- 2018 年 10 月 18 日に追加

apache_mod_php

- 対象 OS:macOS High Sierra 10.13.4

- 影響:php の脆弱性に今回のアップデートで対処。

- 説明:この問題は、php バージョン 7.1.16 にアップデートすることで解決されました。

- CVE-2018-7584:南洋理工大学の Wei Lei 氏および Liu Yang 氏

ATS

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意のあるアプリケーションに権限を昇格される可能性がある。

- 説明:メモリ処理を強化し、型の取り違え (type confusion) の脆弱性に対処しました。

- CVE-2018-4219:Mohamed Ghannam 氏 (@_simo36)

Bluetooth

- 対象 OS:MacBook Pro (Retina, 15-inch, Mid 2015)、MacBook Pro (Retina, 15-inch, 2015)、MacBook Pro (Retina, 13-inch, Early 2015)、MacBook Pro (15-inch, 2017)、MacBook Pro (15-inch, 2016)、MacBook Pro (13-inch, Late 2016, Two Thunderbolt 3 Ports)、MacBook Pro (13-inch, Late 2016, Four Thunderbolt 3 Ports)、MacBook Pro (13-inch, 2017, Four Thunderbolt 3 Ports)、MacBook (Retina, 12-inch, Early 2016)、MacBook (Retina, 12-inch, Early 2015)、MacBook (Retina, 12-inch, 2017)、iMac Pro、iMac (Retina 5K, 27-inch, Late 2015)、iMac (Retina 5K, 27-inch, 2017)、iMac (Retina 4K, 21.5-inch, Late 2015)、iMac (Retina 4K, 21.5-inch, 2017)、iMac (21.5-inch, Late 2015)、iMac (21.5-inch, 2017)

- 影響:ネットワーク上で特権的な地位を悪用した攻撃者が、Bluetooth トラフィックを傍受できる可能性がある。

- 説明:Bluetooth における入力検証に脆弱性がありました。入力検証を強化し、この脆弱性に対処しました。

- CVE-2018-5383:Lior Neumann 氏および Eli Biham 氏

- 2018 年 7 月 23 日に追加

Bluetooth

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6

- 影響:悪意のあるアプリケーションが、カーネルメモリのレイアウトを判断できる可能性がある。

- 説明:デバイスのプロパティに情報漏洩の脆弱性がありました。この問題は、オブジェクト管理を改善することで解決されました。

- CVE-2018-4171:Qihoo 360 Nirvan Team の shrek_wzw 氏

CoreGraphics

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意を持って作成された Web コンテンツを処理すると、任意のコードを実行される可能性がある。

- 説明:入力検証を強化することで、領域外読み込みに対処しました。

- CVE-2018-4194:Tencent KeenLab の Jihui Lu 氏、Ant-financial Light-Year Security Lab の Yu Zhou 氏

- 2018 年 6 月 21 日に追加

CUPS

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルプロセスが、エンタイトルメントチェック不要でほかのプロセスを変更できる場合がある。

- 説明:CUPS に脆弱性がありました。この問題は、アクセス制限を強化することで解決されました。

- CVE-2018-4180:Gotham Digital Science の Dan Bastone 氏

- 2018 年 7 月 11 日に追加

CUPS

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルユーザがルートとして任意のファイルを読み込める可能性がある。

- 説明:CUPS に脆弱性がありました。この問題は、アクセス制限を強化することで解決されました。

- CVE-2018-4181:Gotham Digital Science の Eric Rafaloff 氏および John Dunlap 氏

- 2018 年 7 月 11 日に追加

CUPS

- 対象 OS:macOS High Sierra 10.13.4

- 影響:サンドボックス化されたプロセスが、サンドボックスの制約を回避できる可能性がある。

- 説明:CUPS に対してサンドボックスの制限を追加で設けて、アクセス関連の脆弱性に対処しました。

- CVE-2018-4182:Gotham Digital Science の Dan Bastone 氏

- 2018 年 7 月 11 日に追加

CUPS

- 対象 OS:macOS High Sierra 10.13.4

- 影響:サンドボックス化されたプロセスが、サンドボックスの制約を回避できる可能性がある。

- 説明:サンドボックスの制限を追加で設けて、アクセス関連の脆弱性に対処しました。

- CVE-2018-4183:Gotham Digital Science の Dan Bastone 氏および Eric Rafaloff 氏

- 2018 年 7 月 11 日に追加

ファームウェア

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意のあるアプリケーションに root 権限を取得され、EFI フラッシュメモリのリージョンを改変される可能性がある。

- 説明:デバイス構成の脆弱性に、構成をアップデートすることで対処しました。

- CVE-2018-4251:Maxim Goryachy 氏および Mark Ermolov 氏

FontParser

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.4

- 影響:悪意を持って作成されたフォントファイルを処理すると、任意のコードが実行される可能性がある。

- 説明:検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4211:Qihoo 360 Nirvan Team の Proteas 氏

Grand Central Dispatch

- 対象 OS:macOS High Sierra 10.13.4

- 影響:サンドボックス化されたプロセスが、サンドボックスの制約を回避できる可能性がある。

- 説明:エンタイトルメントの plist の解析に脆弱性がありました。入力検証を強化し、この脆弱性に対処しました。

- CVE-2018-4229:ハンブルク大学 Security in Distributed Systems Group の Jakob Rieck 氏 (@0xdead10cc)

グラフィックドライバ

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.4

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:入力のサニタイズ処理を強化し、検証の脆弱性に対処しました。

- CVE-2018-4159:Qihoo 360 の IceSword Lab の Axis 氏および pjf 氏

ハイパーバイザ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:ロック処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4242:Qihoo 360 Nirvan Team の Zhuo Liang 氏

- 2018 年 10 月 30日に追加

iBooks

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ネットワーク上の特権的な地位を悪用した攻撃者に、iBooks のパスワードプロンプトを偽装される可能性がある。

- 説明:入力検証を強化し、入力検証の脆弱性に対処しました。

- CVE-2018-4202:Jerry Decime 氏

Intel Graphics Driver

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:入力のサニタイズ処理を強化し、検証の脆弱性に対処しました。

- CVE-2018-4141:匿名の研究者、Qihoo 360 Vulcan Team の Zhao Qixun 氏 (@S0rryMybad)

IOFireWireAVC

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:ロック処理を強化することで、競合状態の脆弱性に対処しました。

- CVE-2018-4228:Mentor Graphics の Benjamin Gnahm 氏 (@mitp0sh)

IOGraphics

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4236:Qihoo 360 Vulcan Team の Zhao Qixun 氏 (@S0rryMybad)

IOHIDFamily

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4234:Qihoo 360 Nirvan Team の Proteas 氏

カーネル

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.4

- 影響:ネットワーク上で特権的な地位を悪用した攻撃者から、サービス運用妨害を受ける可能性がある。

- 説明:検証を強化し、サービス運用妨害の脆弱性に対処しました。

- CVE-2018-4249:Semmle Ltd. の Kevin Backhouse 氏

カーネル

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6

- 影響:悪意のあるアプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:状況によって、一部のオペレーティングシステムでは、所定の命令の後に、Intel アーキテクチャのデバッグ例外が予期されていなかったり、適切に処理されなかったりする場合があります。この問題は、文書化されていない、命令の副作用が原因だと考えられます。攻撃者がこの例外処理を悪用し、リング 0 へのアクセスを取得し、重要なメモリにアクセスしたり、オペレーティングシステムプロセスを制御したりする可能性があります。

- CVE-2018-8897:Andy Lutomirski 氏、Everdox Tech LLC の Nick Peterson 氏 (linkedin.com/in/everdox)

カーネル

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:配列境界チェック機能を改善することで、バッファオーバーフローに対処しました。

- CVE-2018-4241:Google Project Zero の Ian Beer 氏

- CVE-2018-4243:Google Project Zero の Ian Beer 氏

libxpc

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2018-4237:Trend Micro の Zero Day Initiative に協力する Samuel Groß 氏 (@5aelo)

libxpc

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4404:Trend Micro の Zero Day Initiative に協力する Samuel Groß 氏 (@5aelo)

- 2018 年 10 月 30日に追加

メール

- 対象 OS:macOS High Sierra 10.13.4

- 影響:攻撃者が、S/MIME で暗号化されたメールの内容を密かに抽出できる可能性がある。

- 説明:暗号化されたメールの処理に脆弱性がありました。この問題は、メール App で MIME の分離を改善することで解決されました。

- CVE-2018-4227:ミュンヘン応用科学大学 (Münster University of Applied Sciences) の Damian Poddebniak 氏、ミュンヘン応用科学大学の Christian Dresen 氏、ルール大学ボーフムの Jens Müller 氏、ミュンヘン応用科学大学の Fabian Ising 氏、ミュンヘン応用科学大学の Sebastian Schinzel 氏、KU Leuven の Simon Friedberger 氏、ルール大学ボーフムの Juraj Somorovsky 氏、ルール大学ボーフムの Jörg Schwenk 氏

メッセージ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルユーザが、なりすまし攻撃を実行できる可能性がある。

- 説明:入力検証を強化し、インジェクションの脆弱性に対処しました。

- CVE-2018-4235:Salesforce.com の Anurodh Pokharel 氏

メッセージ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意を持って作成されたメッセージを処理すると、サービス運用妨害を受ける可能性がある。

- 説明:この問題は、メッセージの検証を強化することで解決されました。

- CVE-2018-4240:PrimeFort Pvt. Ltd の Sriram 氏 (@Sri_Hxor)

NVIDIA グラフィックスドライバ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:ロック処理を強化することで、競合状態の脆弱性に対処しました。

- CVE-2018-4230:Google Project Zero の Ian Beer 氏

セキュリティ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意のある Web サイトにより、クライアント証明書を利用してユーザを追跡される可能性がある。

- 説明:S-MIME 証明書の処理に脆弱性がありました。この問題は、S-MIME 証明書の検証を強化することで解決されました。

- CVE-2018-4221:ミュンヘン応用科学大学 (Münster University of Applied Sciences) の Damian Poddebniak 氏、ミュンヘン応用科学大学の Christian Dresen 氏、ルール大学ボーフムの Jens Müller 氏、ミュンヘン応用科学大学の Fabian Ising 氏、ミュンヘン応用科学大学の Sebastian Schinzel 氏、KU Leuven の Simon Friedberger 氏、ルール大学ボーフムの Juraj Somorovsky 氏、ルール大学ボーフムの Jörg Schwenk 氏

セキュリティ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルのユーザが、永続的なアカウント識別子を読み取れる可能性がある。

- 説明:ステート管理を改善し、認証の脆弱性に対処しました。

- CVE-2018-4223:Abraham Masri 氏 (@cheesecakeufo)

セキュリティ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルのユーザが、永続的なデバイス識別子を読み取れる可能性がある。

- 説明:ステート管理を改善し、認証の脆弱性に対処しました。

- CVE-2018-4224:Abraham Masri 氏 (@cheesecakeufo)

セキュリティ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルのユーザが、キーチェーンの状態を変更できる可能性がある。

- 説明:ステート管理を改善し、認証の脆弱性に対処しました。

- CVE-2018-4225:Abraham Masri 氏 (@cheesecakeufo)

セキュリティ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:ローカルユーザが、重要なユーザ情報を閲覧できる可能性がある。

- 説明:ステート管理を改善し、認証の脆弱性に対処しました。

- CVE-2018-4226:Abraham Masri 氏 (@cheesecakeufo)

スピーチ

- 対象 OS:macOS High Sierra 10.13.4

- 影響:サンドボックス化されたプロセスが、サンドボックスの制約を回避できる可能性がある。

- 説明:マイクへのアクセスの処理に、サンドボックスに関する脆弱性がありました。この問題は、マイクへのアクセスの処理を改善することで解決されました。

- CVE-2018-4184:ハンブルク大学 Security in Distributed Systems Group の Jakob Rieck 氏 (@0xdead10cc)

UIKit

- 対象 OS:macOS High Sierra 10.13.4

- 影響:悪意を持って作成されたテキストファイルを処理すると、サービス運用妨害を受ける可能性がある。

- 説明:テキストの処理における検証に脆弱性がありました。この問題は、テキストの検証を強化することで解決されました。

- CVE-2018-4198:Hunter Byrnes 氏

Windows Server

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.4

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4193:Trend Micro の Zero Day Initiative に協力する Ret2 Systems, Inc の Markus Gaasedelen 氏、Nick Burnett 氏、および Patrick Biernat 氏、Trend Micro の Zero Day Initiative に協力する Richard Zhu 氏 (fluorescence)

Apple 製以外の製品に関する情報や、Apple が管理または検証していない個々の Web サイトは、推奨や承認なしで提供されています。Apple は他社の Web サイトや製品の選定、性能、使用については一切責任を負いません。Apple は他社の Web サイトの正確性や信頼性については一切明言いたしません。インターネットの使用にはリスクがつきものです。詳しくは各社にお問い合わせください。その他の会社名や製品名は、それぞれの所有者の商標である場合があります。

公開日:

macOS High Sierra 10.13.5への更新手順

macOS High Sierra 10.13.5への更新手順は次の通りです。

1.「App Store」アプリのアイコンをクリックし、App Storeアプリを起動します。

2.画面上部にある「アップデート」をクリックします。

3.「ソフトウェア・アップデート」に「macOS High Sierra 10.13.5アップデート」が表示されていることを確認し、「アップデート」ポタンをクリックします。

2GBを超えるサイズのダウンロードとなる可能性がありますので、十分な空き時間(最低1時間以上)があるときに実施します。

モバイルルーターを使用してのダウンロードとなる場合には、通信容量制限などに注意してください。

同様にカフェなどの無料Wi-Fiアクセスポイントの利用してのダウンロードは失敗する可能性がありますのでご注意ください。

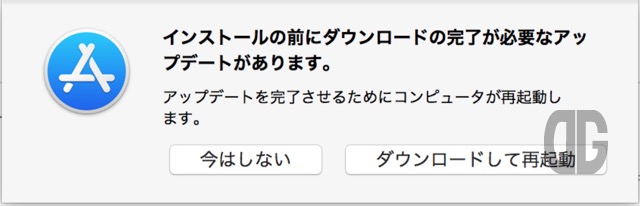

4.次の画面が出力された場合、再起動後にファイルの更新が実施されますので、時間がない場合には「今はしない」、再起動して更新する場合には「ダウンロードして再起動」をクリックします。

5.「ダウンロードして再起動」を選択した場合、自動的にダウンロードならびに再起動が実施され、ファイルの更新が実施されます。

電源がオフになってしまった場合には電験をオンにしてください。

6.更新が終了するとログイン画面が表示されるのでログインします。

7.タスクバーのりんごマークをクリックし「このMacについて」をクリックします。

8.macOS High Sierraの下の記述が「バージョン 10.13.5」となっていることを確認します。

以上で更新は終了です。

関連記事

2018年1年間に更新されたmacOSの情報をまとめました。詳しくは次の記事を参照ください。

2018年macOSリリース情報まとめ。macOS High Sierra 10.13.2からmacOS Mojave 10.14.2まで10回macOSが提供されました