- 2019年10月17日。セキュリティコンテンツを日本語に差し替えました。

- 2019年10月9日。セキュリティコンテンツについて英語ですが情報が記載されたので追記しました。また、Sidecarに関する情報を追記しました。

クリックできる目次

macOS Catalina 10.15 アップグレードすべき?待つべき?

macOS Catalinaは1年ぶりの大型アップグレード。メジャーアップデートとなります。 Appleがここ数年取り組んできたOSならびにアプリの完全64ビット化がついにmacOS Catalinaで実現することとなりました。 そのため、macOS Catalinaにアップグレードすると、今まで動いていたアプリが利用できなくなる可能性があります。 GoogleやMicrosoft、Adobeなどメジャーどころ、資本力のあるところは問題ないと思います。 しかし、個人が開発・提供している便利ツールなど、ここ数年アップデートしていないアプリなどはmacOS Catalinaにすると動作しなくなる可能性が高くなります。 もちろん、事前に次のように動作しなくなるアプリについて教えてもらえますが、ここ何年も更新していないアプリが今後対応するのか?と言うと望み薄です。 [caption id="attachment_63769" align="aligncenter" width="640"] 画面キャプチャの最高峰だと思っているSimpleCapはmacOS Catalina 10.15に未対応[/caption]

この場合には

画面キャプチャの最高峰だと思っているSimpleCapはmacOS Catalina 10.15に未対応[/caption]

この場合には

- 素直にアプリの利用をあきらめる

- 代わりとなるアプリを探す

macOS Catalina 10.15にアップグレードしても良い人

- MacとiPhone/iPadを連携して最新の環境を試して見たい人

- macOS、iOS、iPadOSの真の力を見たい人

- 新機能をバリバリ使いたい人

- 人柱になる覚悟がある人

- とにかく新しもの好きな人

- 多少動かなくても我慢できる人

macOS Catalina 10.15へのアップグレードは待った方が良い人

- macOS Catalina非対応のアプリを使わないと作業に支障が出る人

- 慎重派の人

- 問題発生時に頼れる人がいない人

macOS Catalina 10.15更新後の不具合の有無について

2019年10月8日15:00現在、- MacBook Retina Early 2015

- MacBook Retina Early 2016

- MacBook Pro 13-inch 2016 Two Thunderbolt 3 ports

- 起動しない

- 再起動を繰り返す

- 通信できない

動作確認アプリ

動作を確認したのは次のアプリです。- Safari 13.0.2 (18608.2.30.1.1)

- Chrome 77.0.3865.90

- Opera 63.0.3368.107

- Lacaille 2.3 (13)

- PhotoSync v4.0

- Alfred v3.8.3 (967)

動作しないアプリ

非対応アプリSimpleCap→ 2019年10月13日。v1.2.3で対応しました!ダウンロードはこちら

macOS Catalina 10.15 サイズ、更新所要時間は?

実機で確認したmacOS Catalina 10.15のサイズ、更新所要時間は次のとおりです。| 機種 | 更新前 バージョン | サイズ | 全体 所要時間 | ダウンロード 所要時間 | インストール 所要時間 | 更新後 バージョン |

|---|---|---|---|---|---|---|

| Macbook Retina, 12-inch, Early 2015 | 18G103 | 8.09GB | 89分 | 14分 ※1 | 75分 | 19A583 |

| Macbook Pro, 13-inch, 2016, Two Thunderbolt 3 ports | 18G103 | 8.09GB | 69分 | 28分 ※1 | 41分 | 19A583 |

| Macbook Retina, 12-inch, Early 2016 | 18G103 | 8.09GB | 130分 | 17分 ※2 | 113分 | 19A583 |

※1:無線LAN 利用 ※2:有線LAN(Apple純正100Mbps USB-LANアダプタ)利用

最低100分、できれば3時間Macを使わずに済む時間を確保ください。 また、大部分のOSのファイルが書き換えられることからバックアップを取ってからアップグレードすることを強くオススメします。 TimeMachineによるバックアップを行う場合にはプラスαの時間を確保してください。 Macbookに関しては、- 安定・高速なWi-FI接続、または、有線LAN

- 電源

macOS Catalina 10.15について

Appleの公式サイト「macOS Catalinaのアップデートの新機能」がまだ用意されていません。 まずは次の公式サイトを良く確認してください。 [sanko href=”https://www.apple.com/jp/macos/catalina/” title=”macOS Catalina – Apple(日本)” site=”Apple(日本)” target=”_blank” rel=”nofollow”] [sanko href=”https://www.apple.com/jp/macos/catalina/features/” title=”macOS Catalina – 特長 – Apple(日本)” site=”Apple(日本)” target=”_blank” rel=”nofollow”] [sanko href=”https://support.apple.com/ja-jp/macos” title=”macOS – Apple サポート 公式サイト” site=”Apple(日本)” target=”_blank” rel=”nofollow”]macOS Catalina 10.15が対応しているMacについて

基本的には- MacBook Pro Mid 2012以降

- MacBook Air Mid 2012以降

- MacBook Early 2015以降

- iMac Pro 2017

- iMac Late 2012以降

- Mac mini Late 2012以降

- Mac Pro Late 2013

macOS Catalinaのセキュリティコンテンツについて

セキュリティアップデートに関する公式サイト「Apple セキュリティアップデート」より参照できる「macOS Catalina 10.15 のセキュリティコンテンツについて」によるとmacOS Catalina 10.15では15件のセキュリティ問題に対応していることがわかります。更新ありましたら追記します。macOS Catalina 10.152019 年 10 月 7 日リリース AMDapache_mod_php

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2019-8748: TrendMicro Mobile Security Research Team の Lilang Wu 氏および Moony Li 氏

CoreAudio

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:PHP に複数の脆弱性がある。

- 説明:PHP をバージョン 7.3.8 にアップデートすることで、複数の脆弱性に対処しました。

- CVE-2019-11041

- CVE-2019-11042

Crash Reporter

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:悪意を持って作成されたムービーを処理すると、プロセスメモリが漏洩する可能性がある。

- 説明:検証を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2019-8705:Trend Micro の Zero Day Initiative に協力する VulWar Corp の riusksk 氏

Intel Graphics Driver

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:解析データを共有するかどうかを切り替える「Mac 解析を共有」の選択を解除しても、この設定が無効にならない場合がある。

- 説明:ユーザの環境設定の読み書きの際に、競合状態 (race condition) の脆弱性がありました。この問題は、ステート処理を改善することで解決されました。

- CVE-2019-8757:Core Development, LLC の William Cerniuk 氏

IOGraphics

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2019-8758:Trend Micro の Lilang Wu 氏および Moony Li 氏

カーネル

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:悪意のあるアプリケーションが、カーネルメモリのレイアウトを判断できる可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2019-8755:Trend Micro の Lilang Wu 氏および Moony Li 氏

カーネル

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2019-8717:Google Project Zero の Jann Horn 氏

メモ

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:ステート管理を改善し、メモリ破損の脆弱性に対処しました。

- CVE-2019-8781:Linus Henze 氏 (pinauten.de)

PDFKit

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:ローカルユーザが、ユーザがロックしたメモを閲覧できる可能性がある。

- 説明:ロックされたメモの内容が、検索結果に表示される場合がありました。この問題は、データのクリーンアップを改善することで解決されました。

- CVE-2019-8730:バージニア工科大学の Jamie Blumberg 氏 (@jamie_blumberg)

SharedFileList

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:攻撃者が、暗号化された PDF の内容を密かに抽出できる可能性がある。

- 説明:暗号化された PDF 内のリンクの処理に脆弱性がありました。この問題は、確認メッセージを追加することで解決されました。

- CVE-2019-8772:ルール大学ボーフムの Jens Müller 氏、ミュンスター応用科学大学 (FH Münster University of Applied Sciences) の Fabian Ising 氏、ルール大学ボーフムの Vladislav Mladenov 氏、ルール大学ボーフムの Christian Mainka 氏、ミュンスター応用科学大学の Sebastian Schinzel 氏、ルール大学ボーフムの Jörg Schwenk 氏

sips

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:悪意のあるアプリケーションが、最近開いた書類にアクセスできる可能性がある。

- 説明:アクセス権のロジックを改善することで、この問題を解決しました。

- CVE-2019-8770:Parallels International GmbH の Stanislav Zinukhov 氏

UIFoundation

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2019-8701:Qihoo 360 の IceSword Lab の Simon Huang 氏 (@HuangShaomang)、Rong Fan 氏 (@fanrong1992)、pjf 氏

WebKit

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:悪意を持って作成されたテキストファイルを処理すると、任意のコードが実行される可能性がある。

- 説明:配列境界チェック機能を改善することで、バッファオーバーフローに対処しました。

- CVE-2019-8745:Trend Micro の Zero Day Initiative に協力する VulWar Corp の riusksk 氏

WebKit

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:悪意を持って作成された Web サイトにアクセスすると、閲覧履歴が漏洩する可能性がある。

- 説明:Web ページ要素の描画処理に脆弱性がありました。この問題は、ロジックを改善することで解決されました。

- CVE-2019-8769:Piérre Reimertz 氏 (@reimertz)

- 対象モデル:MacBook (Early 2015 以降)、MacBook Air (Mid 2012 以降)、MacBook Pro (Mid 2012 以降)、Mac mini (Late 2012 以降)、iMac (Late 2012 以降)、iMac Pro (全モデル)、Mac Pro (Late 2013 以降)

- 影響:ユーザが閲覧履歴の項目を削除できない場合がある。

- 説明:「履歴と Web サイトデータを消去」で履歴が消去されませんでした。この問題は、データの削除を改善することで解決されました。

- CVE-2019-8768:Hugo S. Diaz 氏 (coldpointblue)

ご協力いただいたその他の方々Finder

ご協力いただいたその他の方々FinderGatekeeper

- Csaba Fitzl 氏 (@theevilbit) のご協力に感謝いたします。

Safari データの読み込み

- Csaba Fitzl 氏 (@theevilbit) のご協力に感謝いたします。

Simple certificate enrollment protocol (SCEP)

- Kent Zoya 氏のご協力に感謝いたします。

Telephony

- 匿名の研究者のご協力に感謝いたします。

- SentinelOne の Phil Stokes 氏のご協力に感謝いたします。

Apple 製以外の製品に関する情報や、Apple が管理または検証していない個々の Web サイトは、推奨や承認なしで提供されています。Apple は他社の Web サイトや製品の選定、性能、使用については一切責任を負いません。Apple は他社の Web サイトの正確性や信頼性については一切明言いたしません。インターネットの使用にはリスクがつきものです。詳しくは各社にお問い合わせください。その他の会社名や製品名は、それぞれの所有者の商標である場合があります。公開日:

macOS Catalina 10.15 アップデート手順

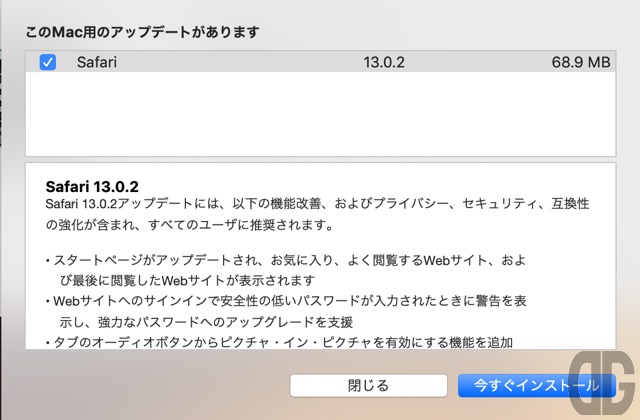

[timeline][tl title=’1.【システム環境設定】アイコンをクリックし起動します。’] [/tl][tl title=’2.【ソフトウェア・アップデート】アイコンをクリックします。’]

[/tl][tl title=’2.【ソフトウェア・アップデート】アイコンをクリックします。’]

[/tl][tl title=’3.「このMac用のアップデートがあります macOS Catalina 10.15 – 8.09GB」と表示されることを確認します。’]

[/tl][tl title=’3.「このMac用のアップデートがあります macOS Catalina 10.15 – 8.09GB」と表示されることを確認します。’]

[/tl][tl title=’4.macOS Catalinaの【詳しい情報…】をクリックすると、macOS Catalinaの新機能について知ることができます。’]

[/tl][tl title=’4.macOS Catalinaの【詳しい情報…】をクリックすると、macOS Catalinaの新機能について知ることができます。’]

その下の「ほかにもアップデートがあります。」の【詳しい情報…】をクリックすると「macOS Mojave 10.14.6」でアップデートされる情報が表示されます。

その下の「ほかにもアップデートがあります。」の【詳しい情報…】をクリックすると「macOS Mojave 10.14.6」でアップデートされる情報が表示されます。

- macOS Catalinaにアップデートする場合にはSafariの更新は不要です

- macOS Mojaveを利用し続けたい場合はSafariの更新をします

[/tl][tl title=’6.ダウンロードが完了するとmacOS Catalinaのインストール画面が表示されます。【続ける】をクリックします。’]

[/tl][tl title=’6.ダウンロードが完了するとmacOS Catalinaのインストール画面が表示されます。【続ける】をクリックします。’]

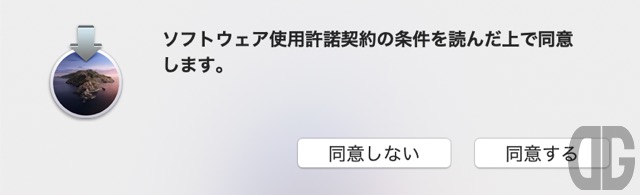

[/tl][tl title=’7.ソフトウェアの使用許諾画面で【同意する】をクリックします。’]

[/tl][tl title=’7.ソフトウェアの使用許諾画面で【同意する】をクリックします。’]

[/tl][tl title=’8.再確認のダイアログが表示されるので【同意する】をクリックします。’]

[/tl][tl title=’8.再確認のダイアログが表示されるので【同意する】をクリックします。’]

[/tl][tl title=’9.インストールするディスクを確認し【インストール】をクリックします。’]

[/tl][tl title=’9.インストールするディスクを確認し【インストール】をクリックします。’]

[/tl][tl title=’10.macOS Catalina 10.15にアップデートすると動作しなくなるアプリが表示されるので続行して問題なければ【続ける】をクリックします。’]

[/tl][tl title=’10.macOS Catalina 10.15にアップデートすると動作しなくなるアプリが表示されるので続行して問題なければ【続ける】をクリックします。’]

[/tl][tl title=’11.ディスク内への展開が自動的に行われます。’]

[/tl][tl title=’11.ディスク内への展開が自動的に行われます。’]

[/tl][tl title=’12.終了すると「インストークする準備ができました。」と表示されるので【再起動】をクリックします。’]

[/tl][tl title=’12.終了すると「インストークする準備ができました。」と表示されるので【再起動】をクリックします。’]

[/tl][tl title=’13.再起動が実施され、実際にインストールが実施されます。’]

[/tl][tl title=’14.サインイン画面が表示されます。’]

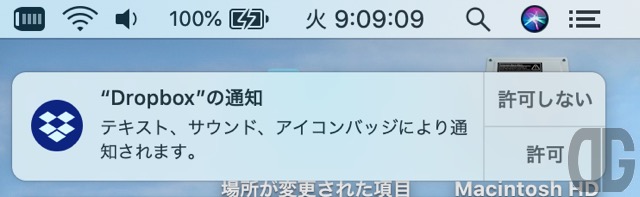

[/tl][tl title=’15.サインインすると「統計情報」についての選択、「スクリーンタイム」についての情報、アプリの通知画面が表示されるので先に進みます。’]

[/tl][tl title=’13.再起動が実施され、実際にインストールが実施されます。’]

[/tl][tl title=’14.サインイン画面が表示されます。’]

[/tl][tl title=’15.サインインすると「統計情報」についての選択、「スクリーンタイム」についての情報、アプリの通知画面が表示されるので先に進みます。’]

[/tl][tl title=’16.「このMacは最新の状態です – macOS Catalina 10.15」と表示されることを確認します。’]

[/tl][tl title=’16.「このMacは最新の状態です – macOS Catalina 10.15」と表示されることを確認します。’]

[/tl][tl title=’以上でmacOS Catalina 10.15へのアップデートは完了です。’]

[/tl][tl][/tl][/timeline]

[/tl][tl title=’以上でmacOS Catalina 10.15へのアップデートは完了です。’]

[/tl][tl][/tl][/timeline]

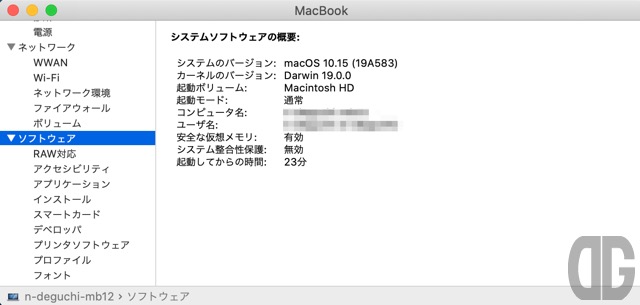

macOS Catalina 10.15 適用確認方法

上記の表示されれば基本的にmacOS Catalinaへのアップデートは完了しています。 macOS Catalina 10.15がインストールされているか確認するには次の手順で確認します。 [timeline] [tl title=’1.メニューバーの【リンゴマーク】をクリックします。’] [/tl][tl title=’2.【このMacについて】をクリックし、「macOS Catalina バージョン 10.15」と表示されることを確認します。’] [/tl][tl title=’3.【システムレポート】をクリックします。’]

[/tl][tl title=’4.左ペインをスクロールし【ソフトウェア】をクリックします。’]

[/tl][tl title=’3.【システムレポート】をクリックします。’]

[/tl][tl title=’4.左ペインをスクロールし【ソフトウェア】をクリックします。’]

[/tl][tl title=’5.右ペインの「システムのバージョン」が「macOS 10.15 (19A583)」と表示されることを確認します。’]

[/tl][tl title=’以上で確認は終了です。’]

[/tl][tl][/tl][/timeline]

[/tl][tl title=’5.右ペインの「システムのバージョン」が「macOS 10.15 (19A583)」と表示されることを確認します。’]

[/tl][tl title=’以上で確認は終了です。’]

[/tl][tl][/tl][/timeline]